Um tipo de vírus conhecido pelo termo em inglês é a forma de ameaça digital que mais cresce atualmente, alertam especialistas. Esse tipo de vírus "sequestra" computadores, tablets e smartphones e depois exige da vítima o pagamento de um resgate para devolver os arquivos e dados que estavam armazenados no aparelho.

Como a maioria dos vírus de computador mais comuns, o ransoware chega por meio de um e-mail que ludibria o destinatário a clicar em um link ou abrir um arquivo anexado.

Um relatório publicado pelo governo australiano diz que 72% das empresas pesquisadas em 2015 enfrentaram problemas com ransomware . O índice era de apenas 17% há dois anos.

Também é um problema cada vez mais frequente entre aparelhos móveis, afirma Gert-Jan Schenk, vice-presidente da empresa de segurança online Lookout.

"Na maioria das vezes, esse vírus infecta o aparelho por meio de downloads, fingindo ser um aplicativo, o que aumenta as chances de uma pessoa clicar nele", diz Schenk.

"Para se proteger dessas ameaças, usuários precisam ter muito cuidado com os aplicativos que instalam e checar de onde eles vêm, além de ler as avaliações deixadas na loja de aplicativos e evitar baixar programas de fontes suspeitas."

Como ele funciona?

Como a maioria dos vírus de computador mais comuns, o ransoware chega por meio de um e-mail que ludibria o destinatário a clicar em um link ou abrir um arquivo anexado.

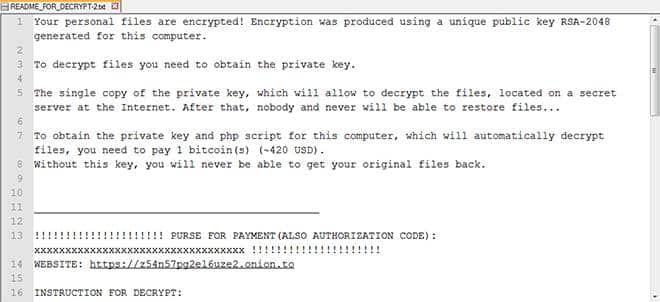

O vírus começa, então, a criptografar os arquivos contidos no aparelho onde foi baixado. Também bloqueia a máquina e pede um resgate - normalmente, na moeda digital bitcoin, já que é mais difícil de rastrear as transações - para devolver os arquivos.

Este valor é de normalmente uma ou duas bitcoins - o equivalente a US$ 500 (R$ 1,9 mil).

Quando este tipo de vírus surgiu, há cinco anos, era comum que o usuário recebesse uma carta de resgate disfarçada como uma notificação oficial da polícia.

A pessoa era direcionada a uma página que aparentava ser, por exemplo, do FBI, a polícia federal americana, onde havia uma falsa alegação de que imagens ilegais de crianças tinham sido encontradas na máquina e que era preciso pagar uma multa.

Hoje, este disfarce caiu em desuso, mas os pedidos de resgate continuam ocorrendo, agora de forma mais direta. A vítima tem um prazo para fazer o pagamento, senão o valor aumenta.

Há como burlar o sequestro de arquivos?

Às vezes trata-se apenas de uma ameaça vazia, mas, na maioria dos casos, o vírus de fato criptografa os arquivos, e a única forma de recuperá-los sem pagar o resgate é recorrer a cópias de segurança feitas pela vítima antes do ataque.

Neil Douglas, da empresa de segurança e tecnologia Network Roi, acaba de auxiliar um cliente em um caso assim.

"Tivemos que recuperar tudo por meio de cópias de segurança. Elas haviam sido feitas dois minutos antes da infecção, então a situação não poderia ter sido melhor, mas (o problema) acabou paralisando os sistemas do cliente por um bom tempo", ele diz.

"Você pode se arriscar a pagar o resgate, mas é como pagar a um chantagista. Só recomendamos se for a última opção, porque você não sabe se voltarão a pedir mais dinheiro e de fato livrarão sua máquina do vírus."

Alan Woodward, especialista em segurança digital, diz que o pagamento também deixa a vítima vulnerável a novos ataques.

"Assim que você paga, você entra na lista dos trouxas e, provavelmente, vai se atacado novamente", ele diz. "Você vira um alvo fácil para os criminosos."

Uma pesquisa recente da empresa de segurança Palo Alto Networks indica que uma família de ransomware conhecida como Crypto Wall gerou US$ 325 milhões para a gangue por trás dela.

"No mundo do cibercrime, o ransomware é um dos problemas mais prolíficos que enfrentamos", diz Greg Day, vice-presidente de segurança para a Europa da companhia.

"Hoje, os ataques a cartão de crédito geram muito pouco valor a cada golpe. Como resultado, o ransomware passou a ser mais usado, por garantir um valor maior por cada vítima atacada."

Fonte: Terra.com.br